ランサムウェアって何?...

ゼロトラストとは?これからの企業が守るべきセキュリティの常識

本記事では「ゼロトラストとは何か?」から始めて、なぜ今、企業にゼロトラストが必要なのか(課題)、ゼロトラストがどのようにそれを解決するのか(解決策)、実際に企業がどのようなステップで導入を進めればよいか(導入プロセス)を、できるだけ専門用語をかみ砕きながら、順を追って解説します。

第1章 ゼロトラストとは何か ― 「誰も信用しない」を前提にしたセキュリティ

1-1. ゼロトラストの基本的な考え方

「ゼロトラスト(Zero Trust)」を一言で言うと、『社内・社外に関係なく、一切を信用せず、毎回きちんと確認してからアクセスさせる』

というセキュリティの考え方です。

従来のセキュリティは、

- 社外(インターネット)=危険

- 社内ネットワーク = 安全

という前提で作られていました。この「社内=安全」という考え方を根本から否定しているのが、ゼロトラストです。

ゼロトラストでは、たとえ社内からのアクセスであっても、

- 「このユーザーは本当に本人か?」

- 「このパソコン(スマホ)は安全な状態か?」

- 「この人が、このデータにアクセスする必要は本当にあるのか?」

を毎回チェックし、問題なければ必要な範囲だけアクセスを許可します。

1-2. 境界防御(従来モデル)との違い

イメージしやすいように、「会社=オフィスビル」だと考えてみます。

従来の境界防御型:

- 入口の警備(ファイアウォール・VPNなど)を強化する発想

- ビルに入った人は「社内の人=安全」とみなし、フロア内は自由に移動できる状態

ゼロトラスト:

- ビルの入口だけでなく、

- 各フロアに入るとき

- 会議室に入るとき

- 書庫から資料を持ち出すとき

など、行動のたびに本人確認と権限チェックをする発想。つまり、「ネットワークの入口を守る」から「利用のたびに確認する」へと、守り方そのものを変えていく考え方がゼロトラストです。

第2章 従来の境界防御の限界と、企業が抱えている現実的な課題

ゼロトラストが注目される背景には、従来のやり方では守り切れなくなってきた現実があります。

2-1. クラウド利用・SaaSの普及で「社内」という概念が曖昧に

今、多くの企業では、

- メール:Microsoft 365 / Google Workspace

- ファイル共有:OneDrive / Google Drive / Box

- 業務アプリ:各種SaaS(勤怠、給与、CRM、会計、EC…)

といったクラウドサービスを利用しています。

この状態では、「大事なデータが社内ネットワークの外にもたくさん存在する」ということになります。

その結果:

- そもそも「社内ネットワーク=守るべき境界ライン」という前提が崩れている

- 社外から直接クラウドにアクセスするケースが当たり前になっている

つまり、境界防御だけでは守り切れない状況になっているわけです。

2-2. VPNに頼り切ることの危険性

リモートワークが増えたことで、「とりあえずVPNで社内に入れるようにしておこう」という対応を行った企業も多いと思います。

しかし、ここには大きな落とし穴があります。

- VPNに接続できる = 社内ネットワークにほぼフルアクセスできる

- 社外の自宅PCや私物PCからもVPN接続されているケースもある

- そのPCがウイルスに感染していたり、家族が使っていたりするかもしれない

もし攻撃者がVPNアカウントを奪ってしまった場合、「外部の攻撃者が、内部の人になりすまして全社ネットワークに入り込める」という、非常に危険な状態になります。

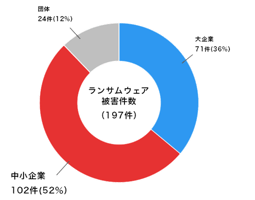

2-3. ランサムウェアなど内部感染の拡大

近年のランサムウェアは、

- まず、メール添付や脆弱性を突いて、どこか1台のPCに侵入

- そこから社内ネットワークを「横移動」し、サーバーや他PCへ感染拡大

- 最終的にファイルサーバーや基幹システムを暗号化し、業務停止

という流れで攻撃してきます。

境界防御型では、

- 外から入ってくる「入口」はある程度守れても

- 一度入られた後の「社内での動き」までは見えない・止められない

という弱点があり、これが被害の大きさにつながっています。

第3章 ゼロトラストが解決すること ― 解決の方向性と具体的な対策

こうした課題に対して、ゼロトラストはどのように解決していくのかを整理します。

3-1. アクセスを「毎回認証」する ― IDと多要素認証

まず重要なのは、「誰がアクセスしているか」を厳密に確認する仕組みです。

- IDとパスワードだけに頼らない

- スマホアプリの承認やワンタイムコードなど、多要素認証(MFA)を標準にする

- ログイン元の場所・時間帯・デバイスなどの情報も加味して判断する

これにより、たとえID・パスワードが漏えいしても、簡単には不正ログインできない。怪しい場所(海外IPなど)からのアクセスは、自動的にブロックできる。といった状態を作ることができます。

3-2. 「最小権限の原則」で被害の広がりを防ぐ

ゼロトラストでは、「その人に必要な最低限の権限だけを与える」ことを徹底します。

- 営業担当 → 営業関連のデータだけ

- 経理担当 → 会計・請求関連のデータだけ

- 一般社員 → 経営会議資料にはアクセス不可

このように細かく権限を分けておくと、

- 万が一、その人のアカウントが乗っ取られても

- 攻撃者がアクセスできる範囲が限定される

ので、被害を最小限に抑えられます。

3-3. デバイス(端末)の安全性を常にチェックする

ゼロトラストでは、「ユーザー」だけでなく「デバイス」も重要な要素です。

- ウイルス対策ソフト(EPP)が有効か

- EDR(ふるまい検知)のエージェントが入っているか

- OSやブラウザの更新が最新か

- 暗号化が有効か

といった情報をもとに、「安全な端末かどうか」を判断し、

- 条件を満たしている端末 → 業務システムにフルアクセスOK

- 条件を満たしていない端末 → アクセス制限/ブロック

という制御を自動的に行います。

3-4. ユーザー行動・通信の可視化とログ監査

ゼロトラストでは、「見える化」が大きなポイントになります。

- どのユーザーが、いつ、どのシステムにアクセスしたか

- どんなファイルをダウンロード・アップロードしたか

- いつもと違う時間・場所からのアクセスがないか

これらをログとして集約し、不自然な行動があればアラートを出すことで、

- アカウント乗っ取り

- 内部不正

- データの持ち出し

などの異常な動きを早期に発見しやすくなります。

3-5. ネットワークの分割(マイクロセグメンテーション)

最後に、ネットワークの考え方も変えていきます。

- 従来:社内ネットワーク=1つの大きなエリア

- ゼロトラスト:業務システムごと、部署ごとにネットワークを細かく区切る(マイクロセグメンテーション)

こうすると、

- 万が一1つのエリアに侵入されても、他のエリアには簡単に入れない

- ランサムウェアなどの「横移動」を物理的に阻止できる

という状態を作ることができます。

第4章 ゼロトラスト導入が進む背景 ― 最近の攻撃トレンドとリスクの変化

4-1. IDとパスワードを狙う攻撃の急増

最近のサイバー攻撃は「IDとパスワード」を狙うものが非常に多くなっています。

- 本物そっくりのメール・サイトでだます「フィッシング」

- 別サービスから漏れたID・パスワードの「使い回し」を狙うリスト型攻撃

- SNSや宅配、不在連絡を装ったメッセージ

これらは、どれだけ入口(ファイアウォール)を固めても、防ぎきれない領域です。だからこそ、ゼロトラストのように、「IDをどう守るか」が重要になってきています。

4-2. クラウドサービスのアカウント乗っ取り

メールボックスやオンラインストレージの乗っ取りが増えているのも、大きなトレンドです。

- 社長や上司になりすまして、振込指示メールを送る

- 共有ストレージに偽のファイルを置き、社内の人に開かせる

- 取引先になりすまして請求書を差し替える

これらはすべて、「クラウドアカウントを奪われた」ことから始まる攻撃です。境界防御では、クラウドサービスの中までは見えません。

ゼロトラストでは、クラウドも含めて、「誰が・どこから・何にアクセスしているか」を一元管理。危険な条件でのアクセスは遮断。といった制御によって、被害を抑えていきます。

4-3. ランサムウェアの「横展開」型攻撃の常態化

以前のランサムウェアは、「そのPCだけを暗号化して終わる」ものが大半でした。

しかし今は、

- まず1台に侵入

- 管理者権限を奪う

- 社内全体に一気に展開

- サーバー・バックアップまで暗号化 or 破壊

という、より組織的で計画的な攻撃が主流です。このタイプの攻撃には、侵入される前の「入口対策」だけでなく、侵入された後の「内部対策」「被害範囲を限定する仕組み」

が不可欠であり、これがまさにゼロトラストが得意とする領域です。

第5章 ゼロトラスト導入ステップ ― 実務でどう進めるか

ここからは、実際に企業がゼロトラストを導入していくための流れを、ステップごとに整理します。

STEP1:現状のセキュリティ状況・業務を可視化する(課題の見える化)

まずは、

- どんなシステム・クラウドを使っているか

- 誰がどんな端末で、どこからアクセスしているか

- VPNや社内ネットワークの構成

- 権限設計がどうなっているか

といった 「現状の棚卸し」 を行います。

特にチェックしたいポイントは:

- ID・パスワードだけで運用されているシステム

- VPNに入ると、ほぼ何でもできてしまう構成

- 退職者アカウントの管理(消し忘れ)有無

- 私物PCやスマホから業務システムにアクセスできてしまっていないか

ここで「どこが危ないのか」を見える化することで、後のステップで優先順位を付けやすくなります。

STEP2:ID管理基盤の整備(シングルサインオン、アカウント統合)

次に、「IDを一元管理する」基盤作りです。

- Azure AD / Entra ID

- Google Workspace

- Okta などのIDaaS

を中心に、社員1人に対して「1つの社内ID」を割り当てる。そのIDで、社内システム・クラウドサービスにログインする構成に近づける。

こうすることで、入社・異動・退職の際のアカウント管理を一括で行える

- 不審なログイン履歴の分析がしやすい

- どこにどれだけ権限を持っているか把握できる

という状態を作ることができます。

STEP3:多要素認証(MFA)・条件付きアクセスの導入

ID管理の基盤が整ったら、次は「ログインの質」を高めるフェーズです。

- 全社員のログインに多要素認証を必須化

- 「国内からのみ許可」「業務時間外のログインは追加認証」など、条件付きアクセスを設定

- 管理者アカウントや特権アカウントには、より厳格なルールを適用

ここまで実現できると、

- ID・パスワードが漏れても、すぐには乗っ取れない

- 不自然な場所からのログインを自動的に遮断できる

という状態に近づきます。

STEP4:端末管理(MDM)・EDR導入で「安全なデバイス」だけに絞る

次に、端末側の対策を強化します。

- 会社支給端末には、MDM(モバイルデバイス管理)を導入

- EDR(高度なウイルス・ふるまい検知)で、不審な動きを検知・対応

- パッチやアップデートが適用されていない端末は、重要システムへのアクセスを制限

これにより、

- 「安全な端末だけが大事なシステムに入れる」

- 「危険な端末は早期に把握して対処できる」

という環境を作ります。

STEP5:ネットワークの分割とログ監査基盤の整備

次のステップは、「万が一侵入されたときの被害を小さくする」ための対策です。

- 基幹システム、ファイルサーバー、開発環境などをネットワーク的に分ける

- それぞれの間の通信を制限・監査する

- すべてのログ(認証・通信・端末・クラウド)を集約し、相関分析できるようにする(SIEMなど)

これにより、

- 「おかしな動きが起きていないか」を横断的にチェックできる

- 発見が遅れがちな内部侵害も、早い段階で気づける

といった効果が期待できます。

STEP6:運用・教育・ルール整備 ― 継続的な改善サイクルへ

ゼロトラストは、「導入して終わり」ではなく「運用し続けることで強くなる仕組み」です。

- アラートやログを見ながら、ルールを調整

- 新しいクラウドサービスを導入するときは、必ずID・アクセス制御を設計

- 社員向けに、フィッシングメール・パスワード管理などの教育を継

第6章 まとめ ― ゼロトラストは「考え方のアップデート」

最後に、ゼロトラストを一言でまとめると、「社内だから安全」という前提を捨て、すべてを疑い、毎回確認しながら業務を行うための仕組みづくり」です。

6-1. ゼロトラストで変わるポイント

•境界を守る発想 → アクセスごとに守る発想へ

•社内=安全という前提 → 社内外すべて検証する前提へ

•入口対策中心 → ID・デバイス・行動・ネットワークを総合的に管理

6-2. まず何から始めればいいか

一気にすべてを変える必要はありません。

多くの企業で「最初の一歩」としておすすめなのは、次の3つです。

1.現状の棚卸し:どのクラウドを誰が使っているか、権限・VPN・端末状況を整理する。

2.多要素認証(MFA)の導入:全社員のログインをMFA化するだけでも、リスクは大きく下がります。

3.ID基盤の統合(SSO化):入口をまとめ、そこにルールとログ監査を集中させる。

この3つを軸に、少しずつゼロトラストの考え方を取り入れていけば、クラウド・リモートワーク・ランサムウェア時代に対応できるセキュリティ基盤へと近づいていきます。