...

ランサムウェアから会社を守るために中小企業が今すぐ取り組むべきセキュリティ対策

ランサムウェアって何? なぜこんなに被害が増えているの?本記事では、難しい専門用語を使わずに、中小企業が知っておくべき最新の脅威と対策を丁寧に解説しています。IT担当がいない会社でも「まず最初に何をすればいいか」が理解できる内容になっています。

第1章 ランサムウェアが“最大の脅威”と言われる理由

ランサムウェアは、もはや一部の企業だけが狙われる特殊な脅威ではありません。

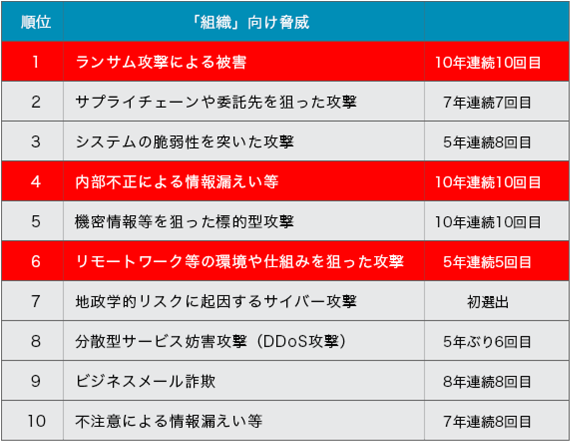

IPAが発表した「情報セキュリティ10大脅威 2025」では、組織向け脅威の第1位が10年連続で“ランサム攻撃”です。

この10年で攻撃の特徴は大きく変わりました。

出典:IPA「情報セキュリティ10大脅威2025(https://www.ipa.go.jp/security/10threats/10threats2025.html)」を基に当社作成

1-1. 攻撃の“自動化・サービス化”で、誰でも攻撃者になれる時代

近年は RaaS(Ransomware as a Service) と呼ばれる“攻撃の外注サービス”が広まりました。

サイバー攻撃の高度な技術がなくても、攻撃ツールを借りれば誰でも容易に攻撃できる環境が整っているのです。

結果として、中小企業でも攻撃対象になりやすい状況が急速に進んでいます。

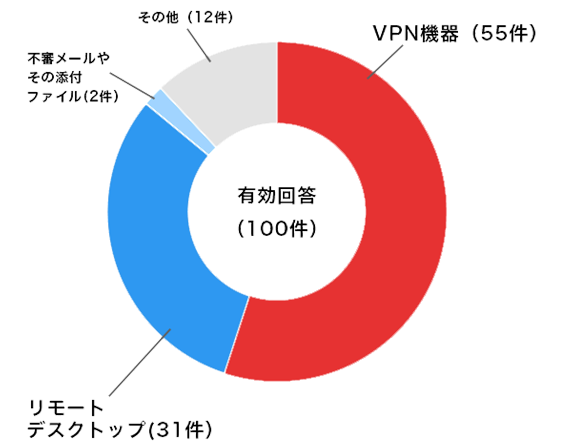

1-2. 侵入経路の8割が「VPN機器」「リモートデスクトップ」

警察庁の調査によると、ランサムウェアの感染経路は以下に集中しています。

出典:警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について(https://www.npa.go.jp/publications/statistics/cybersecurity/index.html)」を基に当社作成

- VPN機器:55%

- リモートデスクトップ(RDP):31%

合計 86%が外部公開資産の脆弱性 を狙っているのです。

つまりクラウドでもない、特別な攻撃経路でもない。私たちが日常的に使っている“VPNとリモート接続”こそが最大の狙われポイント。

攻撃者は“弱そうな会社を探す”のではなく、“脆弱な機器をネット上から自動スキャンして片っ端から攻撃”しています。

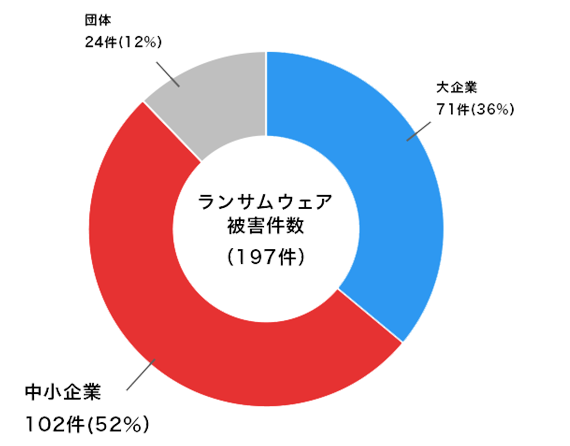

1-3. 企業規模に関係なく狙われる時代

被害組織の規模別件数(警察庁)は以下の通りです。

※出典:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について(https://www.npa.go.jp/publications/statistics/cybersecurity/index.html)」を基に当社作成

- 中小企業:102件(52%)

- 大企業:71件(36%)

- 団体:24件(12%)

つまり、「うちは小さい会社だから大丈夫」という考えこそ最も危険です。

第2章 ランサムウェア被害で起きる“本当のダメージ”

単に「データが使えなくなる」というレベルではありません。

一度攻撃を受けると、経営レベルで影響が出るほどの深刻な事態を招きます。

2-1. 業務停止による甚大な損失

ランサムウェアに感染すると、PCやサーバーが暗号化され利用不能になります。止まるのはシステムだけではありません。

- 受発注が止まる

- 請求書が出せなくなる

- 製造ラインが動かない

- 顧客対応ができなくなる

システムが止まるということは、会社がその瞬間「完全停止」することを意味します。

バックアップが暗号化されていた場合、復旧には数週間〜数ヶ月かかるケースもあります。

2-2. 復旧コストの爆増

警察庁のデータでは、復旧期間が長期化するほどコストが急増する傾向があります。

例:

- 即時〜1週間未満:100万円未満の割合が高い

- 1ヶ月以上:500万円〜1億円超の被害が大幅増

- 2ヶ月以上:1億円以上の被害割合が急増

つまり復旧が長引けば長引くほど「被害は指数関数的に拡大」する。

2-3. 情報漏えい・信頼失墜の二次被害

最新のランサムウェアは暗号化する前にデータを窃取し、公開をネタに脅迫します。

漏洩する可能性がある情報は?

- 顧客情報

- 社員情報

- 取引情報

- 技術情報

- ノウハウ

流出が発覚すれば、取引停止・損害賠償・SNS炎上・社会的信用の低下といった二次被害が避けられません。

第3章 中小企業がランサムウェアに弱い“構造的な理由”

3-1. セキュリティ担当者がいない・兼務している

中小企業では、IT担当者が不在だったり、総務や経理が兼務しているケースが大半です。そのため、以下が後回しになりがちです。

- 脆弱性対応

- セキュリティ設定

- バックアップ検証

- ログの監視

攻撃者はここを確実に突いてきます。

3-2. 「今のままでも使えている」状態による油断

VPN機器やリモートデスクトップは“使えているように見えても”すでに脆弱性がある場合が多いです。

脆弱性は「経年劣化」のように蓄積し、放置した瞬間に攻撃対象になります。

3-3. バックアップは取っているが“復元できない”ケースが多い

よくある誤解:

- 外付けHDDに保存している → 同時に暗号化される

- NASに保存している → 内部感染で暗号化される

- バックアップはある → 復元できるとは限らない

“攻撃でも触れないバックアップ”が必要です。

第4章 会社を守るための「多層防御」戦略とは

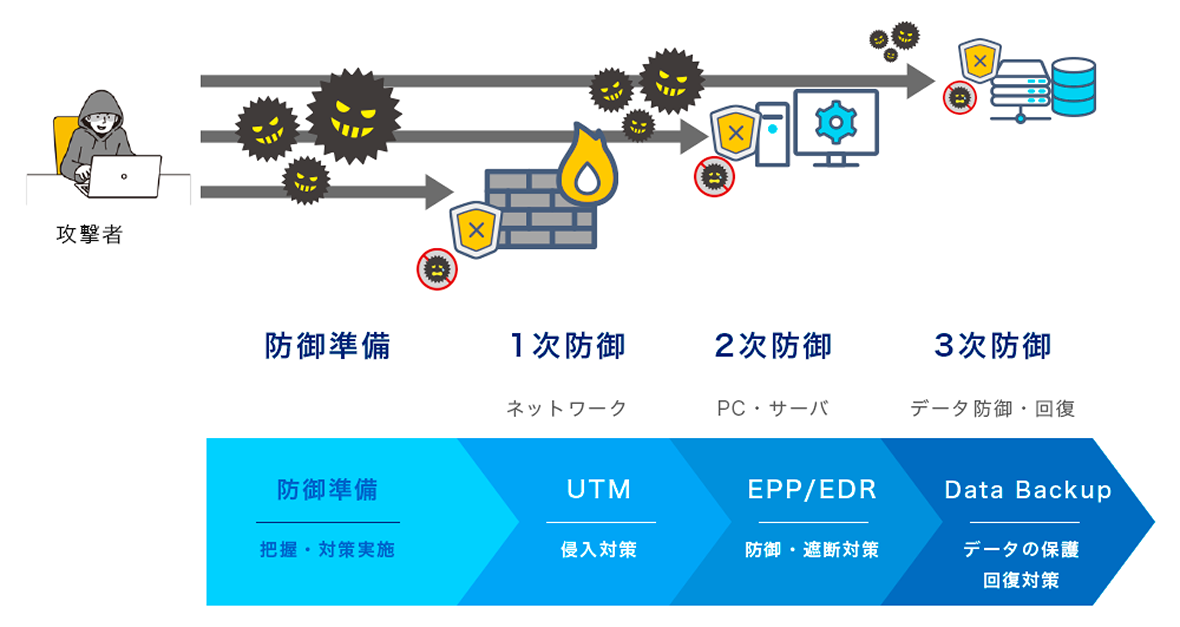

ランサムウェア対策は、①防御準備(脆弱性診断) → ②1次防御(UTM) → ③2次防御(EPP/EDR) → ④3次防御(バックアップ)という4段階で防御します。

4-1. 防御準備:まずは“現状を可視化”する(脆弱性診断)

最初の一歩は、「どこに危険が潜んでいるか?」を知ること、脆弱性診断では以下を洗い出します。

- 使用中VPN機器の脆弱性の有無

- リモート接続の安全性

- 古いOSや未更新ソフト

- 過去の設定ミス

- 外部からアクセス可能な資産

ここで対策の優先順位が明確になります。

4-2. 1次防御:UTMで“外部からの攻撃を入り口で止める”

UTMは多層的な防御機能をひとまとめにした装置です。

代表的な防御機能

- ウイルス・マルウェア対策

- 不正侵入検知

- 標的型攻撃対策

- 迷惑メール対策

- C&Cサーバー通信ブロック

- Webフィルタリング(危険サイト遮断)

- 情報漏えい防止

これらを個別に導入するより、UTMを1台導入した方が圧倒的に効率的で強固です。

4-3. 2次防御:EPP/EDRで“侵入された後の被害を最小化”

UTMで外部からの攻撃を止めても、100%防ぐことは不可能です。

そこで重要なのが 侵入された後の対策(EDR) です。

EDRができること

- 不審な動作をリアルタイムで検知

- ランサムウェアのプロセスを即時停止

- 感染端末をネットワークから自動隔離

- 攻撃経路を可視化

- 同時に複数端末を隔離し、攻撃拡大を防止

「侵入後の検知・可視化・封じ込め」の先進的な機能を備えたEDRの代表格です。

4-4. 3次防御:バックアップで“最悪でも復旧できる体制を作る”

被害をゼロにすることは不可能です。だからこそ「データだけは守る」ことが重要です。

バックアップ対策として Wasabi(Hot Cloud Storage)は、ランサムウェア対策として非常に優れています。

Wasabiが選ばれる理由

- 不変ストレージ(オブジェクトロック) → ランサムウェアでも削除不可

- 高い耐久性(99.999999999%)

- 低コスト(他社の1/5価格)

- 東京・大阪にデータセンター

- BCP/DR対策に最適

特に、「ランサムウェアでも消せないバックアップ」これは事業継続における絶対条件です。

第5章 BiZUNA Smart Security

BiZUNA Smart Securityは、セキュリティ診断 → UTM → EPP/EDR → バックアップがワンストップで提供される仕組みになっています。

中小企業に最適な理由

- 担当者がいなくても導入・運用を丸ごと伴走

- 課題に合わせてカスタマイズ可能

- 初期相談(ヒアリング)は無料

- セキュリティ投資の優先順位を整理できる

「何から始めればいいかわからない」という企業ほど導入メリットが大きいサービスです。

第6章 まとめ:ランサムウェア対策は“設備投資”ではなく“事業継続の必須条件”

ランサムウェアは今後さらに高度化し、「感染しないこと」より『感染しても事業を止めない』ことが求められます。

そのために必要なのは以下の3つです。

① 外部攻撃を止める(UTM)

② 侵入後の被害を食い止める(EPP/EDR)

③ データを絶対に守る(クラウドバックアップ)

どれか1つでも欠けると、ランサムウェアは簡単に攻撃成功してしまいます。

「対策の遅れ」が最大のリスクになりつつある今、早めの取り組みこそ会社を守る最大の武器です。